Schutz vor Pegasus und Co.: "Blockierungsmodus" in iOS 16 deaktiviert Systemfunktionen

Am gestrigen Abend veröffentlichte Apple die dritte Beta von iOS 16. Bereits einige Stunden vorher gab man per Pressemitteilung bekannt, dass in dem im Herbst erscheinenden Update eine neue Sicherheitsmaßnahme namens "iPhone Lockdown Mode" (zu Deutsch: "Blockierungsmodus") enthalten wird, mit der sich Nutzer vor Cyber-Attacken schützen können. Dabei betont Apple, dass dieser Modus eher nicht für den Otto-Normal-Verbraucher gedacht ist, sondern für die geringe Anzahl von Nutzern, die im Fokus von staatlichen Überwachungs- und Spionagemaßnahmen stehen. Damit ist der neue Modus eine direkte Reaktion auf die im vergangenen Jahr des Öfteren thematisierte Pegasus-Spyware, deren Entwickler Apple im Herbst auch verklagt hatte.

Am gestrigen Abend veröffentlichte Apple die dritte Beta von iOS 16. Bereits einige Stunden vorher gab man per Pressemitteilung bekannt, dass in dem im Herbst erscheinenden Update eine neue Sicherheitsmaßnahme namens "iPhone Lockdown Mode" (zu Deutsch: "Blockierungsmodus") enthalten wird, mit der sich Nutzer vor Cyber-Attacken schützen können. Dabei betont Apple, dass dieser Modus eher nicht für den Otto-Normal-Verbraucher gedacht ist, sondern für die geringe Anzahl von Nutzern, die im Fokus von staatlichen Überwachungs- und Spionagemaßnahmen stehen. Damit ist der neue Modus eine direkte Reaktion auf die im vergangenen Jahr des Öfteren thematisierte Pegasus-Spyware, deren Entwickler Apple im Herbst auch verklagt hatte.

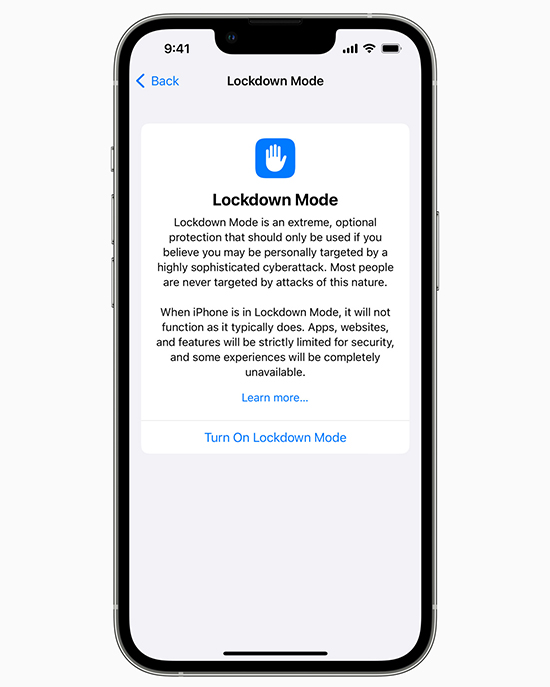

Wird der Blockierungsmodus auf einem iPhone, iPad oder Mac aktiviert, werden verschiedene Funktionalitäten heruntergefahren, um somit keine Angriffsfläche für Angriffe wie die durch Pegasus mehr zu bieten. Im Einzelnen handelt es sich dabei zum Start des Modus um die folgenden Maßnahmen:

- Nachrichten: Die meisten Arten von Nachrichtenanhängen außer Bildern sind blockiert. Einige Funktionen, wie beispielsweise Link-Vorschauen, sind deaktiviert.

- Internetsurfen: Bestimmte komplexe Webtechnologien, wie die Just-in-Time (JIT) JavaScript-Kompilierung, sind deaktiviert, es sei denn, Nutzer schließen eine vertrauenswürdige Website vom Blockierungsmodus aus.

- Apple Services: Eingehende Einladungen und Serviceanfragen, einschließlich FaceTime-Anrufe, werden blockiert, wenn Nutzer den Initiator zuvor nicht angerufen oder eine Anfrage gesendet haben.

- Kabelgebundene Verbindungen mit einem Computer oder Zubehör werden blockiert, wenn das iPhone gesperrt ist.

- Konfigurationsprofile können nicht installiert werden und das Gerät kann sich nicht in ein Mobile Device Management (MDM) anmelden, wenn der Sperrmodus aktiviert ist.

In Zukunft sollen die vom Blockierungsmodus betroffenen Funktionen Stück für Stück weiter ausgebaut werden. Aktiviert werden kann der Modus in den Systemeinstellungen unter dem Punkt "Datenschutz und Sicherheit". Hier findet sich ein neuer Button "Blockierungsmodus". Aktiviert man diesen, ist ein Neustart des Geräts notwendig, damit die oben genannten Maßnahmen greifen.

Kommentare

Ansicht der Kommentare: Linear | Verschachtelt

Leon am :

Heffertonne am :

Peter Hans am :

RR703 am :

itsme am :

Angenommen, ich aktiviere diesen Modus hin und wieder, oder gar regelm\344\337ig, nachvollziehbar zu gewissen Zeiten oder an bestimmten Orten, mache ich mich gerade damit nicht umso mehr \u201everd\344chtig\u201c? Ist es dann nicht umso mehr lohnenswert f\374r ermittelnde Einrichtungen, die bisher und/oder bis dahin von meinem Ger\344t hinterlassenen Fingerabdr\374cke investigativ zu analysieren?

Nicht, dass ich diese Philosophie guthei\337e, aber es k\366nnten Stimmen laut werden \340 la \u201eWer nichts zu verbergen hat, aktiviert diesen Modus nicht.\u201c

Das ist in etwa vergleichbar mit den Pseudo-IT-Profi-Aussagen \u201eWieso nutzt du eine professionelle Firewall-Appliance? Eine stinknormale Fr***Box tut es doch auch, oder was willst du verbergen?\u201c

Der Otto-Normal-User wird diese Funktion selten bis nie nutzen. Derjenige, der sie nutzt, k\366nnte in den Augen eines IT-fachfremden Beh\366rdenzapplers schnell unter Generalverdacht geraten.

just my 2 cents

SOE am :

Reihenfolge ist folgendermaßen:

1) Executive sieht dich als potentiellen Gefährder

2) Executive hält Überwachung für gute Idee

3) Executive will Gerät infiltrieren

4) Executive stellt Vorkehrungen fest.

Und dann kommt

5) Executive überlegt, ob gefühlter Verdacht stark genug für weitere Maßnahmen ist oder sich lieber auf ernsthafte Ziele konzentrieren sollte.

Vergleiche dazu die "routinemäßige Überwachung und Speicherung von Mobilfunk-Standortdaten sowie Abgleich mit Personalien" bei Demonstrationen oder Festivals. Netzpolitik berichtete.

...

Die Frage ist:

Sollte man als unschuldiger Bürger im 'In dubio pro reo'-Rechtsstaat darauf vertrauen, dass der Versuch der Totalüberwachung schon "die Richtigen" trifft oder ist Eigenschutz eine erwägenswerte Option?

itsme am :

Natürlich suchen Behörden nicht gezielt nach Personen, die hin und wieder, gelegentlich, unregelmäßig und völlig sporadisch geräteseitige Vorkehrungen treffen, das wäre übers eigentliche Ziel hinausgeschossen.

Im Umkehrschluss aber ist es, wenn wir mal mit logischem Verstand rangehen, ziemlich selbstredend, dass ich, wenn ich Vorkehrungen treffe, im Rasterstapel eine Ebene höher rutsche, also eine andere Investigativ-Prio erhalte.

Und falls dann mein Verhalten nicht bloß aus Vorkehrungen treffen im Allgemeinen besteht, sondern aus Vorkehrungen treffen in gewisser Regelmäßigkeit im Speziellen, rutsche ich wieder Ebenen-Anzahl x weiter hoch. Und das hat nicht etwa mit Alu-Hut-Paranoia zu tun, sondern mit Search & Compare-Algorithmen der Infrastruktur, das ist best practice.

Ich schätze mal, dass 97 Prozent des Aufwandes für überwachungswürdige Individuen genutzt wird, 3 Prozent fielen dann auf Stichproben, oder eher noch weniger.

Der Potentielle Gefährder gilt solange als Solcher, solange es 1) einen zweiten, zufälligen Treffer innerhalb eines Zeitraumes gibt oder 2) ein Verhaltensmuster, System oder andere Regelmäßigkeiten innerhalb eines Zeitraumes erkennbar werden.

So zumindest stelle ich mir das vor, ohne jemals mit solch großen Lösungen in Berührung gekommen zu sein. Außer unserer eigenen Infrastruktur, die im Kleinen recht ähnlich tickt, aber wohl lange nicht derart komplex und schon gar nicht mit den gleichen Zielen. Aber Algorithmen können schon viele Ähnlichkeiten aufweisen.

Der von dir aufgeführte 5 Punkte Prozess ist eine Sache von Sekundenbruchteilen, in kürzester Zeit stecken auch wir einen Kunden IT seitig in eine für ihn passende Schublade. Und je nach Verhaltensweisen wird er dann eben hin- und hergeschoben und landet an entsprechender Stelle zur weiteren Bearbeitung.

Um deine letzte Frage zu beantworten:

imho geht Privatsphäre über alles, aber das ist meine eigene Sicht der Dinge. Wie immer gilt: man kann es auch auf die Spitze treiben, aber wird man dadurch freier? 100 Prozent erzwungene Privatsphäre macht mich doch automatisch verdächtig, oder etwa nicht?

All das erinnert mich gerade daran, wenn auch leicht 0fftopic, dass sich so viele Menschen sicherer fühlen, wenn sie eine Überwachungskamera montieren, die auch noch von außerhalb des Grundstücks gut sichtbar ist. Wohnen diese Menschen dann sicherer oder macht sich ein Langfinger aufgrund dieser Tatsache seinen eigenen Reim darauf? Aber das ist wieder ein eigenes Thema.

RR703 am :

Mein Rechner, mein Smartphone, meine Daten.

Ich m\366chte gefragt werden, ob sie meine Daten haben k\366nnen und was sie damit machen wollen.

Ich entscheide, ob jemand meine Daten bekommt oder nicht.

Und ehrlich gesagt habe ich leider nicht die Mittel und das Fachwissen, um Beh\366rden, Sicherheitsunternehmen oder Spione davon abzuhalten an meine Daten zu kommen. Aber ich kann es ihnen schwerer machen.

Und das ist mein Recht.

Jeder der gegen die DSGVO verst\366\337t, sollte mit der Sch\344rfe des deutschen Gesetzes rechnen. Und sollten deutsche Beh\366rden dagegen versto\337en, dann sollten auch die belangt werden. Bei wiederholtem Versto\337 sollten die Verantwortlichen mit Gef\344ngnis bestraft werden.

Und ja, jede weitere Software Funktion, welche ein Smartphone oder einen Rechner sicherer macht, ist zu begr\374\337en.

Ich wei\337, dass ist ein Wettrennen und zum Teil auch Wunschdenken.

Aber man kann ja mal tr\344umen.