Apples iOS-Adressbuchproblem und die Folgen

Zu umfangreich sind aktuell die Möglichkeiten, die Apps im iOS haben. Die Kollegen von 9to5Mac haben hierzu einen interessanten Artikel veröffentlicht, der die ganze Problematik auf den Punkt bringt.

So haben Apps aktuell nicht nur Zugriff auf etwa die Netzwerk-, Ortungs-, oder Adressbuchfunktion innerhalb des iOS, sondern prinzipiell auf alle Daten, die sich auf dem Gerät befinden. Hierzu zählen auch Fotos, Musik, Filme, Termine, etc. All diese Inhalte können geöffnete Apps auf x-beliebige Server in aller Welt übertragen, ohne das der User dies bemerkt oder hierüber informiert wird. Auch auf andere Funktionen, wie das Mikrofon oder die Kamera haben die Apps Zugriff. Im schlimmsten Fall könnten Apps also unbemerkt Fotos mit der Frontkamera schießen oder das Mikrofon starten. Letzteres ließe sich immerhin dadurch bemerken, dass auf dem Display ein roter Balken am oberen Rand eingeblendet wird. Die so erstellten Daten könnten dann ebenfalls übertragen werden - verschlüsselt oder unverschlüsselt.

Das größte Problem dürfte dabei sein, dass all dies mit den offiziellen API von Apple möglich ist und somit nicht im AppStore-Zulassungsprozess für Alarm sorgt. Der Zugriff auf die Daten muss dabei nicht mal im Zusammenhang mit der eigentlichen Funktion der App stehen. So könnte ein Marketingunternehmen beispielsweise eine freie Taschenlampen-App veröffentlichen, die beim Start unbemerkt die Kontaktdaten des Nutzers auf die eigenen Server überträgt. Diese Informationen sind für solche Unternehmen heute bares Geld. Auch könnten unbemerkt Fotos mit Geotags erstellen und übertragen lassen, um auf diese Weise Bewegungsprofile zu erstellen.

Gut, für all diese Szenarien muss die jeweilige App aktuell laufen. Das bloße Installieren reicht noch nicht aus. Und die meisten Entwickler würden an derartige Praktiken nicht einmal denken. Allerdings reicht es natürlich schon aus, wenn auch nur einige Wenige die Schwachstellen im iOS für ihre Zwecke ausnutzen. Andererseits sind bestimmte Apps auch auf diese Funktionalitäten angewiesen. So benötigt eine Messaging-App beispielsweise den Zugriff auf das Adressbuch. Kamera-Apps benötigen selbstverständlich Zugriff auf die Kamera. Gestattet man letzteres einmalig und für alle Zeiten beim ersten Öffnen der App, wäre die Lücke schon wieder geöffnet, weil man anschließend eben nicht mehr weiß, ob die App dann nicht doch unbemerkt Fotos erstellt. Diese Zugriffe jedesmal einzeln bestätigen zu müssen, wäre auf der anderen Seite allerdings mehr als unpraktisch und zeitintensiv.

Natürlich muss festgehalten werden, dass iOS dieses Problem nicht exklusiv hat. Prinzipiell könnten auch Desktop-Anwendungen unbemerkt jedwege Daten im Hintergrund übertragen. Ein Problem, dem Apple ab Anfang März mit dem sogenannten Sandboxing für Apps im Mac AppStore begegnen will. Die komplette Lösung wird aber auch dies nicht sein. Android fragt zumindest den Zugriff auf das Adressbuch beim ersten Zugriff ab. Somit kann man immerhin die Verantwortung auf den User übertragen und dafür sorgen, dass keine funktionsfremden Apps auf bestimmte Funktionen zugreifen. Oder würde jemand von meinen Lesern meiner App zum Blog den Zugriff auf das Adressbuch oder die Kamera gestatten? Wohl kaum - wozu auch?!

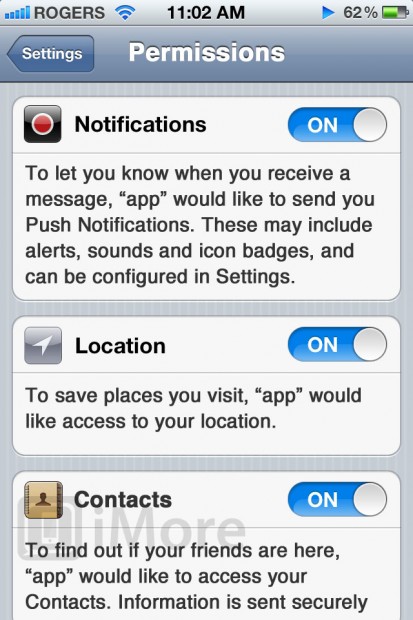

Bleibt also die Feststellung, dass es die totale Sicherheit nicht geben wird. Zumindest nicht im Einklang mit Benutzerfreundlichkeit. Insofern muss also ein Mittelweg gefunden werden, der beide Seiten zumindest einigermaßen zufriedenstellt. Generell den Zugriff zu blockieren würde einigen Apps schlichtweg ihre Existenz rauben. Jeden Zugriff bestätigen zu lassen, würde den User nach kurzer Zeit extrem nerven. Die initiale Bestätigung des Zugriffs könnte zumindest den Zugriff von funktionsfremden Apps weitgehend unterbinden. Fakt ist, ohne eine entsprechende Userabfrage und damit auch eine kurze Ersteinrichtung wird es künftig nicht mehr gehen. Einen interessanten Ansatz hierfür liefern die (zuletzt von mir gescholtenen) Kollegen von iMore. Ein entsprechender Einrag in den iOS-Einstellungen würde sich gut in die Umgebung einfügen und dem Nutzer umfangreiche Konfigurationsmöglichkeiten bereitstellen.

Irgendetwas wird sich Apple also einfallen lassen müssen. Angekündigt ist der erste Schritt bereits. Ob damit einhergehend eine Komplettlösung wie oben dargestellt Einzug halten wird oder zunächst wirklich nur der Zugriff auf das Adressbuch eingeschränkt wird, ist momentan ebenso unklar, wie der Zeitpunkt der Umsetzung. Anbieten würde sich sicherlich zunächst iOS 5.1, welches wohl gemeinsam mit dem iPad 3 erscheinen wird. Möglich ist für die kurzfristige Umsetzung aber auch noch ein vorheriges iOS 5.0.2. Der große Rundumschlag wird aber vermutlich erst mit iOS 6 erfolgen.

Kommentare

Ansicht der Kommentare: Linear | Verschachtelt

AppStore Tester am :

Apps dürfen...

...auf meine Kontakte zugreifen. Ja, Nein, Nachfragen

...auf die Position zugreifen. Ja, Nein, Nachfragen

Usw.

Aber richtig toll wäre doch wenn Nutzer beim Bewerten einer App gefragt werden:

Die App nutzt Ortungsdienste. Braucht sie die überhaupt?

Ja, die App nutzt die Ortungsdienste ganz offen.

Ja, aber sehr versteckt!

Nein, die App würde ohne auskommen.

Nie bemerkt!!!

Das vielleicht durch einige autorisierte User... Wäre doch eine Idee!

AppNews am :

Ich denke viele Apps schicken die Daten automatisch zum Hersteller. Natürlich nicht schön, aber nichts neues.

Rudi am :

Flo am :