Am kommenden Dienstag soll die deutsche Corona-Warn-App offiziell vorgestellt werden und am selben Tag auch in den jeweiligen AppStores erscheinen. Die Bundesregierung hat dabei von Beginn an auf Transparenz gesetzt, was vor allem die Bedenken innerhalb der Bevölkerung hinsichtlich des Datenschutzes und der Datensicherheit zerstreuen sollte. So setzt man beispielsweise auf den von Apple und Google entwickelten dezentralen Ansatz der Datenhaltung, hat die zur App gehörige Datenschutzerklärung als PDF veröffentlicht, eine Info-Webseite zur App veröffentlicht und den Quellcode auf GitHub veröffentlicht, so dass Datenschützer und interessierte Entwickler Einblick nehemn können. Dies ist inzwischen auch geschehen und es gibt auch kritisch angemerkte Punkte zu der von der Telekom und SAP entwickelten App.

Am kommenden Dienstag soll die deutsche Corona-Warn-App offiziell vorgestellt werden und am selben Tag auch in den jeweiligen AppStores erscheinen. Die Bundesregierung hat dabei von Beginn an auf Transparenz gesetzt, was vor allem die Bedenken innerhalb der Bevölkerung hinsichtlich des Datenschutzes und der Datensicherheit zerstreuen sollte. So setzt man beispielsweise auf den von Apple und Google entwickelten dezentralen Ansatz der Datenhaltung, hat die zur App gehörige Datenschutzerklärung als PDF veröffentlicht, eine Info-Webseite zur App veröffentlicht und den Quellcode auf GitHub veröffentlicht, so dass Datenschützer und interessierte Entwickler Einblick nehemn können. Dies ist inzwischen auch geschehen und es gibt auch kritisch angemerkte Punkte zu der von der Telekom und SAP entwickelten App.

Unter anderem hat wurde die App im Auftrag vom Bundesamt für Sicherheit für Informationstechnik (BSI) vom TÜV Informationstechnik, einer auf IT-Sicherheit spezialisierten Tochter des TÜV Nord auf Sicherheitslücken geprüft. Dabei wurden in der Tat noch Mängel entdeckt, die die Mitarbeiter den Entwicklern gemeldet haben, damit diese noch vor der Veröffentlichung behoben werden können. Einer dieser Mängel wurde von den TÜV-Prüfern dabei als schwerwiegend eingestuft. Details zu der Sicherheitsprüfung können hier eingesehen weden.

Gegenüber den Kollegen von Heise online äußerte sich TÜVit-Geschäftsführer Dirk Kretzschmar kritisch in Bezug auf den Start-Termin der Corona-Warn-App in der kommenden Woche. Stattdessen würde man einen Termin Ende des Monats befürworten, um sich mehr Zeit zu nehmen, um die App weiter zu verfeinern. Vor allem bemängeln die TÜV-Prüfer das TAN-Konzept, mit dem die Patienten innerhalb der App angeben können, dass sie positiv auf SARS-CoV-2 getestet wurden. Über eine solche TAN wird dann der von Apple und Google entwickelte Prozess angestoßen, der den Diagnose-Schlüssel des Nutzern an den Backend-Server der App übermittelt. Dieser Schlüssel wird dann von den Geräten aller anderen Nutzer heruntergeladen, um zu prüfen, ob man mit dem bestätigt als positiv getesteten Nutzer Kontakt hatte. Dem TÜVit zufolge ist der Algorithmus, mit dem diese TANs generiert werden, relativ leicht zu knacken, so dass ein potenzieller Angreifer eine solche TAN selbst hätte erstellen können, wodurch man sich fälschlicherweise als positiv getestet ausgeben kann.

Hierzu muss allerdings angemerkt werden, dass ein solcher Angriff nur dann wirksam wäre, wenn er von einer größeren Anzahl von Angreifern durchgeführt würde, da man einerseits die eigene TAN fälschen, sich aber andererseits auch in die Bluetooth-Reichweite von möglichst vielen anderen Geräten begeben müsste, damit der Angiff effektiv ist. Für die Bevölkerung sicherlich von größtem Interesse ist die Frage nach der Privatsphäre und dem Datenschutz bei der Nutzung der Corona-Warn-App. Hierzu stimmt der TÜVit positive Töne an. Offensichtlich hält die App in diesem Punkt das was die Regierung versprochen hat. So haben die Tester keine Tracking-Technologien außerhalb der von Apple und Google API finden können. Zudem dringen auch keinerlei private Daten der Nutzer nach außen.

Obwohl man sich mehr Zeit für Tests und die Behebung der gefundenen Mängel gewünscht hätte, ist man beim TÜVit zuversichtlich, das die Entwickler der Corona-Warn-App die TAN-Lücke und weitere gefundene Probleme beheben können und hat deshalb auch grünes Licht für die Veröffentlichung gegeben.

"Licht und Schatten bei der Prüfung der deutschen Corona-Warn-App" vollständig lesen

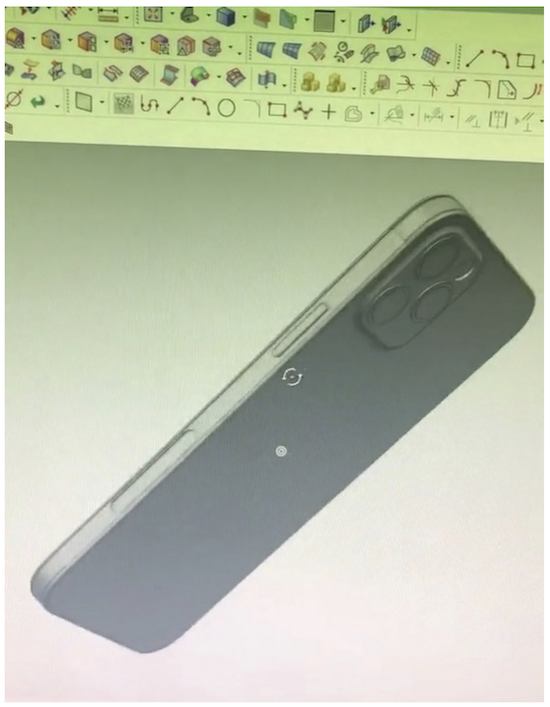

Aus Fernost, konkret durch den Twitter-User @Jin_Store kommt der nächste Baustein in Sachen Gerüchteküche zum iPhone 12 zu uns herübergeschwappt. Der Leaker möchte nämlich nach eigenen Angaben Gussformen für die vier erwarteten neuen Modelle in die Finger bekommen haben und präsentiert diese in verschiedenen Fotos. Sollten die Formen echt sein, könnten sie uns einen weiteren konkreten Blick auf die 2020er iPhone-Generation geben, die unter anderem mit 5G-Konnektivität, einem LiDAR Scanner und in einem ähnlichen Design wie beim iPhone 4 daherkommen soll. Passend zu den Gussformen hat der Leaker auch verschiedene CAD-Zeichnung veröffentlicht, die wohl die Basis für die Formen darstellen dürften.

Aus Fernost, konkret durch den Twitter-User @Jin_Store kommt der nächste Baustein in Sachen Gerüchteküche zum iPhone 12 zu uns herübergeschwappt. Der Leaker möchte nämlich nach eigenen Angaben Gussformen für die vier erwarteten neuen Modelle in die Finger bekommen haben und präsentiert diese in verschiedenen Fotos. Sollten die Formen echt sein, könnten sie uns einen weiteren konkreten Blick auf die 2020er iPhone-Generation geben, die unter anderem mit 5G-Konnektivität, einem LiDAR Scanner und in einem ähnlichen Design wie beim iPhone 4 daherkommen soll. Passend zu den Gussformen hat der Leaker auch verschiedene CAD-Zeichnung veröffentlicht, die wohl die Basis für die Formen darstellen dürften.

Nach wie vor hechelt Apple mit seinem Video-Streamingangebot Apple TV+ der Konkurrenz aus Netflix, Amazon Prime Video und Disney+ deutlich hinterher, was laut einer aktuellen Zufriedenheitsstudie nicht nur an der Menge der verfügbaren Inhalte, sondern auch an deren Qualität liegt. Zu Letzterem muss man allerdings anmerken, dass hier die Meinungen der Nutzer und der Kritiker deutlich auseinandergehen. In Sachen Inhaltsangebot versucht Apple jedoch auch weiterhin stetig nachzulegen und hat nun zwei weitere Trailer zu einer demnächst startenden Serie und einem neuen Film veröffentlicht.

Nach wie vor hechelt Apple mit seinem Video-Streamingangebot Apple TV+ der Konkurrenz aus Netflix, Amazon Prime Video und Disney+ deutlich hinterher, was laut einer aktuellen Zufriedenheitsstudie nicht nur an der Menge der verfügbaren Inhalte, sondern auch an deren Qualität liegt. Zu Letzterem muss man allerdings anmerken, dass hier die Meinungen der Nutzer und der Kritiker deutlich auseinandergehen. In Sachen Inhaltsangebot versucht Apple jedoch auch weiterhin stetig nachzulegen und hat nun zwei weitere Trailer zu einer demnächst startenden Serie und einem neuen Film veröffentlicht.